Nombreuses sont les publications consacrées aux messages secrets, et beaucoup commencent par un historique qui évoque l’Antiquité. Mais ce sont toujours les mêmes exemples qui y sont cités et, sans les oublier, nous allons tenter de compléter un peu cela!

Les premiers pas

De tous temps, les peuples ont eu besoin de communiquer entre eux discrètement, sans éveiller les soupçons de leurs ennemis ou de leurs gibiers, mais aussi parfois de leurs proches: tout n’est pas toujours avouable…

Quoi de plus naturel alors que d’employer en silence des gestes convenus ou au contraire, des cris sonores dont le sens échapperait aux oreilles indiscrètes?

A mesure que se bâtissaient les empires, il fallait diffuser des messages à grande distance, et c’est ici qu’interviennent les deux principales techniques:

- la cryptographie, dans lequel le message est visible mais inintelligible (par exemple un texte codé),

- la stéganographie qui, mieux encore, dissimule l’existence même d’un message (par exemple l’encre sympathique).

Au 4e siècle av. J.-C., le grec Enée le Tacticien (Aineias Taktikos, en latin Aeneas Tacticus), connu comme auteur de traités sur les techniques militaires (dont la « Poliorcétique« , la science du siège des cités) expose une vingtaine de stratagèmes astucieux pour acheminer discrètement des messages.

Avant l’alphabet

Lorsqu’on parle aujourd’hui d’un message secret, on pense naturellement qu’il s’agit d’un texte écrit avec notre alphabet, dont les lettres ont été altérées pour le rendre incompréhensible. Ce qui suppose déjà l’existence d’un alphabet.

Comment faisait-on auparavant? Pas facile de chiffrer des hiéroglyphes égyptiens ou des cunéiformes mésopotamiens… Et pourtant, nécessité oblige, on note quelques exemples célèbres (ci-dessous).

Le cryptage des textes alphabétiques

Lorsque les écritures alphabétiques apparaissent, même si les méthodes antérieures restent en usage, les rédacteurs en viennent logiquement à une nouvelle solution: il suffit de remplacer chaque lettre du texte par… autre chose.

Au plus simple, on peut remplacer chaque lettre par une autre, ou par un graphisme différent. Cette technique a été utilisée pendant toute l’Antiquité, avec de nombreuses variantes.

Aujourd’hui, même un collégien pourrait venir à bout d’un tel code: si le texte est rédigé en français, il est facile d’identifier d’abord le E (la lettre la plus fréquente), puis les autres lettres de proche en proche selon leur fréquence statistique.

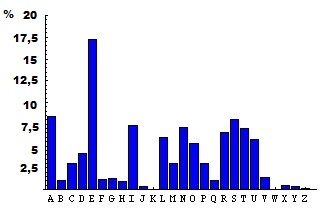

Fréquence d’emploi des lettres en français. On note que 17% des lettres d’un texte sont un E…

Fréquence d’emploi des lettres en français. On note que 17% des lettres d’un texte sont un E…

Pourtant, cette idée d’examiner la fréquence des signes n’apparait qu’au 9e siècle de notre ère, et c’est le philosophe arabe Al-Kindi, versé dans la littérature comme dans l’arithmétique, qui la met en pratique.

Les Grecs et les Romains ne sont pas allés si loin, et il faut croire que la substitution d’une lettre à une autre était suffisante, puisque les indiscrets qui pouvaient tomber sur le message savaient généralement à peine lire.

Coder n’est pas forcément dissimuler

De nos jours, le code informatique qui représente chaque lettre a simplement pour but de pouvoir la transmettre sous forme de signaux numériques. Eh bien, c’était déjà le cas dès l’époque antique, où les messages parcouraient d’énormes distances.

Les Grecs ont employé des méthodes de « télétransmission » similaires pour communiquer des messages écrits, en agitant de jour des fanions, de nuit des torches enflammées. Un code confidentiel certes, mais surtout pratique et rapide! A la fin du 18e siècle, le « télégraphe Chappe » ne fonctionnait pas très différemment…

Exemples de codes secrets

Les origines

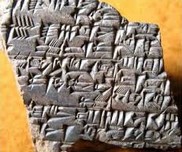

Le plus ancien document secret connu est une tablette cunéiforme en argile trouvée en Irak, oeuvre d’un potier babylonien. Il y avait noté le procédé qui faisait son succès. Il avait supprimé des signes et modifié l’orthographe des mots. Ce texte a été déchiffré…

Le plus ancien document secret connu est une tablette cunéiforme en argile trouvée en Irak, oeuvre d’un potier babylonien. Il y avait noté le procédé qui faisait son succès. Il avait supprimé des signes et modifié l’orthographe des mots. Ce texte a été déchiffré…

Bien sûr, certains textes antiques restent inintelligibles, comme le disque de Phaistos. Cachaient-ils pour autant des secrets?

En Egypte, on a trouvé, sur une tombe de la même époque, des inscriptions comportant des hiéroglyphes modifiés, apparemment pour en compliquer la lecture. Et selon quelques auteurs, les Egyptiens connaissaient déjà l’encre invisible (encre sympathique).

La scytale

Ce procédé, utilisé par les Spartiates dès le 5e siècle av. J.-C. est souvent cité comme étant le premier vrai système de codage. Il est simple: on enroule une bande de cuir en hélice autour d’un bâton (la scytale), et on écrit le message sur le cylindre de cuir ainsi constitué.

![]() Une fois le ruban déroulé, le message est illisible. Le destinataire devra l’enrouler autour d’un autre bâton de même diamètre pour le lire aisément. Astucieux… Mais en supposant qu’on peut écrire 5 caractères sur la circonférence du bâton, il suffit en fait de lire une lettre, d’en sauter 4, d’en lire une, etc

Une fois le ruban déroulé, le message est illisible. Le destinataire devra l’enrouler autour d’un autre bâton de même diamètre pour le lire aisément. Astucieux… Mais en supposant qu’on peut écrire 5 caractères sur la circonférence du bâton, il suffit en fait de lire une lettre, d’en sauter 4, d’en lire une, etc

Les astuces d’Enée le Tacticien

Sachant que les lettres sont souvent écrites sur des tablettes enduites de cire (un procédé qui deviendra très courant à Rome), on grave le vrai message sur le bois de la tablette, que l’on recouvre seulement ensuite de cire avant d’y écrire un message banal (image: K. Kotsanas).

Sachant que les lettres sont souvent écrites sur des tablettes enduites de cire (un procédé qui deviendra très courant à Rome), on grave le vrai message sur le bois de la tablette, que l’on recouvre seulement ensuite de cire avant d’y écrire un message banal (image: K. Kotsanas).- On écrit une lettre banale, mais il ne faut lire que les caractères marqués d’un signe, un petit point discret.

- On envoie un messager chargé de réciter un message, mais le vrai message est caché à son insu dans ses vêtements ou dans le harnachement de son cheval.

- On peut enrouler le message écrit sur une feuille de plomb, de manière à former une boucle d’oreille qu’une femme élégante portera.

- Enée cite le cas d’Histiaeus qui, voulant avertir Aristagoras de Milet, fit raser la tête de son domestique, y écrivit son message, et attendit que les cheveux repoussent. Il fallait raser sa tête à nouveau pour lire (bon, cela ne fonctionne pas pour un courrier urgent !).

- On utilisait aussi des chiens à la manière de pigeons voyageurs, le message étant dans leur collier… etc, etc.

Enée évoque aussi la possibilité de percer 6 trous sur 4 des faces d’un cube. On obtient ainsi 24 trous, le nombre de lettres de l’alphabet grec. Chaque trou étant associé à une lettre, on passe un fil successivement à travers les trous dans l’ordre correspondant aux lettres qui composent le message (on peut aussi utiliser un bâton ou tout autre objet à la place du cube: le destinataire saura quoi faire de la pelote de fil qu’il recevra.

Il ne mentionne qu’un seul procédé cryptographique: remplacer les voyelles d’un texte par des chiffres ou des petits signes.

Le carré de Polybe

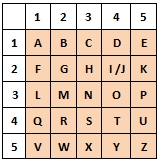

Vers 150 av. J.-C., l’historien grec Polybe eut l’idée de placer les lettres de l’alphabet dans un carré de 5×5 cases.

Vers 150 av. J.-C., l’historien grec Polybe eut l’idée de placer les lettres de l’alphabet dans un carré de 5×5 cases.

Ainsi, chaque lettre peut être représentée pas deux chiffres: dans notre alphabet moderne, ce serait 11 pour le A, 12 pour le B… 15 pour le E, 21 pour le F, etc.

Voici un code qui n’est pas très éloigné de la technique informatique moderne, et présente le même intérêt notable pour la transmission de messages.

Vu de l’autre côté du mur, 3 torches à gauche, 2 à droite.

Donc 3ème ligne, 2ème case: ce serait un M dans notre alphabet!

Le message pouvait se transmettre la nuit par des torches (on en agite de 1 à 5 à gauche d’un repère, et de 1 à 5 à droite), le jour par des fanions (dont la couleur peut indiquer le chiffre), sur de longues distances, entre deux navires, etc. On peut même l’employer, à la manière du Morse, à travers un mur, en y tapant des séries de petits coups…

Les permutations de lettres

Très connu et cité partout, le « code de Jules César » consiste à remplacer chaque lettre par l’une de suivantes dans l’ordre alphabétique. Par exemple, en décalant les lettres de 3 positions, A devient D, B devient E, etc. Simple, mais les « barbares » ignoraient généralement la lecture. De nombreuses autres permutations existent.

Les Hébreux, dès la fin du 5e siècle av.J.-C., utilisaient le code Atbash dans lequel la première lettre de l’alphabet est remplacée par la dernière, la seconde par l’avant-dernière, etc. Selon notre alphabet, A deviendrait Z, B deviendrait Y, etc. On mentionne aussi

- le chiffrage Albam qui décale les lettres de 13 positions (A devient N, B devient O),

- le chiffrage Atbah qui combine les deux:

ABCDEFGHI JKLMNOPQR STUVWXYZ

devient ainsi

IHGFNDBCA RQPOEMLKJ ZYXWVUTS

(le N et le E sont permutés pour éviter que ces lettres restent inchangées).

Ces trois codes ont l’avantage de s’appliquer à l’identique pour le chiffrement et le déchiffrement. Evidemment, on pourrait aussi remplacer chaque lettre par une autre sans tenir compte de l’ordre alphabétique. Ces codes ont servi jusqu’à la fin du moyen-âge. Mais on savait alors les décrypter, ce qui a valu son exécution à Marie Stuart, reine d’Ecosse, accusée d’avoir voulu assassiner la reine Elizabeth Ière, suite à l’interception de ses messages…

Le télégraphe hydraulique

Enfin, Polybe cite un autre procédé employé par Enée le Tacticien, plus proche de la télécommunication que du message secret.

Les correspondants, placés au sommet d’une colline, utilisaient des récipients cylindriques identiques remplis d’eau, munis d’un robinet de vidange proche du fond. Chaque récipient contenait un flotteur plat, surmonté d’une tige. Cette tige portait des marques équidistantes, chacune correspondant à un message prédéfini (par exemple « des cavaliers ont franchi la frontière« ).

Les correspondants, placés au sommet d’une colline, utilisaient des récipients cylindriques identiques remplis d’eau, munis d’un robinet de vidange proche du fond. Chaque récipient contenait un flotteur plat, surmonté d’une tige. Cette tige portait des marques équidistantes, chacune correspondant à un message prédéfini (par exemple « des cavaliers ont franchi la frontière« ).

L’émetteur du message levait une torche, et le destinataire faisait de même pour indiquer qu’il était prêt. Les deux opérateurs abaissaient en même temps la torche, et ouvraient aussitôt le robinet de vidange. Les tiges des deux récipients descendaient alors à la même vitesse. Lorsque la marque de la tige portant le message adéquat atteignait le niveau du bord de son récipient, l’émetteur levait à nouveau sa torche. Le destinataire repérait la position de la marque sur la tige de son propre récipient et savait alors quel était le message.

C’est super bien, merci beaucoup pour ce site, vous devriez peut-être rajouter un code qui utilise la sténographie

On note effectivement, en particulier à Rome, que certaines personnes utilisaient une écriture sténographique, comme le faisaient encore les secrétaires dans les entreprises il y a quelques décennies… On connait en particulier les « notes tironiennes », une méthode d’écriture rapide pratiquée par Marcus Tullius Tiro, secrétaire de Cicéron au 1er siècle av. J.-C., et qui s’est diffusée pendant des siècles.

Ces méthodes étaient surtout destinées à prendre très rapidement des notes pendant des assemblées.

Comme elles étaient peu répandues, elle pouvaient aussi servir à écrire des documents confidentiels que seul le rédacteur pourrait relire ensuite.

En Grèce, Xénophon aurait utilisée une telle écriture au IVe siècle av. J.-C., et la sténographie de Charles Dickens, qui fit de même au XIXe siècle, n’a été que récemment décodée.

Il aurait été plus difficile d’utiliser ces sténographies pour l’échange de messages secrets entre deux correspondants, car elles auraient exigé une compétence particulière de ceux-ci… Mais bien sûr, ce n’est pas impossible, et nous vous remercions de votre remarque !