Editorial - octobre 2021

Combat contre des moulins...

L’aurez-vous remarqué? Comme les autres sites bien éduqués (il en reste), celui de l’AnticoPédie est ouvert à la consultation sans ces insupportables "cookies" qui se généralisent, aucune de nos photos n’est soumise à paiement et, moyennant autorisation presque toujours accordée, aucune reproduction de texte ou d’image n’est interdite.

Bien sûr, il y a parfois quelques abus agaçants, mais le plagiat n’est pas si tragique quand il contribue à diffuser des informations exactes et, soyons indulgents, il reste d’une certaine façon "un hommage du vice à la vertu" comme disait François de La Rochefoucauld (je cite mes sources, moi).

L’essentiel n’était-il pas, dans l’esprit des fondateurs d’internet du moins, que la connaissance puisse se propager facilement?

Encore faut-il que les informations diffusées soient exactes. Malheureusement, comme le constatait l'étude du MIT publiée dans la revue Science (citée précédemment), le sensationnel l’emporte sur la vérité, et les "fausses nouvelles" se propagent plus vite et plus largement que les vraies.

A la rentrée 2004, 4,2% des lycéens apprenaient le latin. Aujourd'hui, 9% des Français croient que la Terre est plate.

Un petit exemple récent: nous avons vu circuler abondamment sur les réseaux sociaux une "explication" astrologique au nom des notes de musique – ré viendrait de Regina Astris, la reine des astres (la Lune), sol de Solaris (le Soleil), etc.

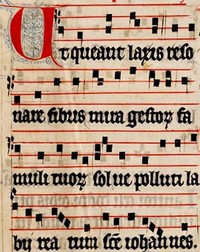

Aussitôt, levée de boucliers: on sait bien que ces noms viennent d’un hymne à Saint Jean Baptiste, dont le moine Guido d’Arezzo utilisa les premières syllabes de chaque vers:

L'hymne: Ut queant laxis / Resonare fibris / Mira gestorum / Famuli Tuorum / Solve Polluti / Labii Reatum / Sancte Ioannes.

Mais cela ne suffit pas, et on lit sur les commentaires: "Bon, c’est peut-être inexact, mais c’est tout de même rudement bien trouvé et joli". Si les informations qui plaisent prennent le pas sur les informations exactes, il y a décidément de quoi s’inquiéter, autant en période de pandémie qu’avant une échéance électorale.

C’est tout de même à Joseph Goebbels, ministre de la propagande d’Hitler qu’on attribue la phrase "un mensonge répété dix fois reste un mensonge, répété dix mille fois il devient une vérité".

Il n’est pas bon de boire à toutes les sources, et lassant de devoir se battre contre ces moulins à eau - et à paroles...

René Kauffmann

|

Retrouvez toutes nos Notes d'information sur la page "La Communauté" -> Newsletter !

Vous retrouverez aussi tous anciens articles et éditos sur le Blog de l'Anticopédie.

|

|

| | |

Pourquoi des arcs de triomphe ?

|

|

Dès l’ère préhistorique, les hommes éprouvent le besoin de se protéger du monde environnant en s’entourant de palissades ou de murets de pierre. Cela suffit à écarter les animaux carnassiers, mais ne décourage pas les tribus hostiles. Des constructions plus solides se justifient lorsque les humains deviennent sédentaires et doivent protéger un lieu de résidence permanent. |

La construction d’une fortification puissante résulte de plusieurs paramètres: l’organisation de la cité, les moyens dont elle dispose (moyens humains, matériaux et technologies de construction) et l’importance de la menace que les peuples voisins constituent pour elle.

Rien d’étonnant à ce que la Mésopotamie soit, sinon le berceau, du moins la zone où les remparts prendront le plus spectaculaire essor, dès le second millénaire av. J.-C. Les cités y sont en perpétuelle rivalité, fortement organisées, et leurs bâtisseurs savent utiliser la brique crue séchée au soleil. Ce matériau est très efficace pour construire des murailles pouvant atteindre 40 mètres de hauteur (Ninive, Babylone...).

En Egypte où les empires sont plus étendus et plus centralisés, la situation est un peu différente: la défense est une question nationale, et l’on fortifie davantage une petite ville frontalière qu’une grande cité prestigieuse qui semble à l’abri des incursions.

|

Acrocorinthe

Tirynthe

|

La Muraille, un élément de prestige

Les remparts n’ont pas qu’une fonction de défense active. Ils ont aussi un rôle dissuasif, en décourageant l’ennemi d’envisager la moindre attaque. Pour cela, ils doivent être impressionnants et démontrer la détermination et la puissance de la cité. |

La ziggourat de Babylone (maquette, Pergamon museum) | Et cela, c’est un sujet que les souverains de Mésopotamie maîtrisent bien: ils rivalisent déjà d’ambition dans la splendeur de leurs palais, de leurs temples, et la hauteur des structures qui élèvent ces derniers vers le ciel, les Ziggourats.

Celles-ci atteignent plusieurs dizaines de mètres, parfois 40m et on parle même de 91m pour celle de Babylone, qui a donné naissance au mythe de la tour de Babel.

Bref, comme dans bien d’autres domaines, la mégalomanie du souverain trouve ici un champ d’application tout-à-fait favorable et qui, de plus, peut se justifier par un intérêt militaire non négligeable. |

Le problème des portes

Aussi infranchissables que soient les remparts d’une ville, il faut malgré tout qu’ils laissent la possibilité d’entrer et de sortir! Voilà qui pose un problème aux ingénieurs militaires, les notions d’ouverture et de résistance étant totalement contradictoires.

La seule solution: que l’ouverture soit entourée de tant de systèmes de renfort et de défense, que l’agresseur supposé ne puisse plus les considérer comme un point faible du dispositif. En conséquence, la porte d’une muraille est encore plus impressionnante et massive que la muraille elle-même.

De la porte à l’arc de triomphe

Nous arrivons ainsi au cœur du sujet! Car imaginez la fierté d’un général vainqueur qui, ayant soumis une ville ou l’ayant forcée à la reddition, en franchit une porte aussi prestigieuse à la tête de ses troupes! Cette porte ne prend-elle pas aussitôt l’allure d’un "arc de triomphe"?

|

Porte d'Ishtar, Babylone, Pergamon Museum

|

Mais lorsque la campagne militaire s’achève, le général rentre dans sa ville natale, et il a beau passer par la porte la plus monumentale, la magie n’y est plus: il n’entre pas en conquérant, il rentre simplement chez lui.

C’est le premier symbole qu’illustrent les arcs de triomphe romains: en passant la porte de Rome, le général vainqueur va se transformer. La guerre est terminée, il redevient un citoyen comme les autres et ses troupes ayant déposé les armes, elles ne constitueront pas même une menace pour la tranquillité de la cité.

|

L'arc de Titus est le plus ancien, Rome

|

C’est à partir du 2è siècle avant J.-C. que ces "portes magiques", les fornices, commencent à prendre la forme de monuments à la gloire du vainqueur, dont l’effigie, placée au sommet de la construction, le situe désormais au-dessus du commun des mortels.

En même temps, un cérémonial s’établit, avec des règles bien définies.

Tout d’abord, c’est le Sénat romain qui décide qui a droit ou non à la cérémonie du Triomphe, qui devient une récompense pour le général victorieux. Parmi les critères importants:

- le général doit avoir commandé personnellement les troupes, et conduit des combats significatifs,

- il faut qu’un butin ait été rapporté (la guerre n’appauvrit pas, elle enrichit Rome !),

- le territoire romain doit s’en trouver accru,

- le vainqueur doit ramener son armée, ce qui signifie qu’une paix durable est assurée.

|

Les citoyens ont donc de quoi se réjouir: la paix revient sur une Rome qui sort grandie de la guerre, à tous points de vue!

Le défilé lui-même suit des règles strictes:

En tête s'avancent des trompettes, puis le butin accumulé pendant la campagne. Viennent ensuite les sénateurs, puis on exhibe des ennemis prisonniers - aussi prestigieux que possibles - et les animaux destinés à être sacrifiés au temple de Jupiter Capitolin.

Puis apparaît le triomphateur, juché sur un quadrige (char tiré par quatre chevaux), paré comme il se doit, et entouré de ses proches.

Enfin défile l'armée victorieuse -ayant déposé auparavant ses armes- lançant des acclamations.

Mais elle lance aussi des quolibets adressés au général, ceci ayant pour but de ramener le vainqueur à un minimum de modestie (on sait aussi que l’esclave qui tenait les lauriers au-dessus de la tête du vainqueur lui répétait "Memento mori" (souviens-toi que tu es mortel).

A partir de la proclamation de l’Empire romain, l’empereur seul se réserve l’accès au triomphe... puisqu’il commande, directement ou non, à toutes les armées.

Vers les arcs de triomphe modernes

Alors que l’arc de triomphe n’était au début qu’une construction symbolique et souvent temporaire (faite de bois et de toile), les empereurs en feront vite une construction durable, un monument commémoratif qui rappellera aux générations suivantes l’étendue de leur gloire.

Si, au cours de la Renaissance, certains arcs temporaires furent encore édifiés lors de cérémonies prestigieuses, la plupart des arcs érigés depuis –une centaine, qui ornent aujourd’hui les grandes villes d’une trentaine de pays- sont en fait des monuments commémoratifs.

Même s’ils en gardent le nom et, dans leur grandes lignes, les principes architecturaux, ils n’ont plus la signification des arcs de triomphe romains.

Leur construction reprend cependant la valeur éternelle des murailles: ils se doivent d’être grandioses, impressionnants, et montrer la puissance du bâtisseur...

Paris, Berlin et des dizaines d'autres!

|

|

|

|

|

Recevez nos Notes d'Info!

Demandez-les ici !

plan du site et mentions légales

Toute reproduction partielle ou totale d'informations, images, photos ou video contenues dans ce site est interdite, sauf autorisation écrite.

Où visiter les Musées et sites archéologiques?

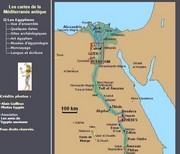

Maintenant que les visites redeviennent possibles, avant votre prochain voyage, pensez à consulter nos "cartes des musées et sites archéologiques" de France, de Grèce, d’Etrurie, d’Italie du sud et d’Egypte... sur le site de l’AnticoPédie bien sûr!

Cliquez sur les images

pour accéder aux cartes!

Sites et musées de France

Sites et musées de Grèce

Sites et musées d’Etrurie

Sites et musées d’Italie du Sud

Sites et musées d’Egypte

Et aussi la carte des églises byzantines de Naxos

|

|

anticopedie.fr

anticopedie.fr